Technik: Unterschied zwischen den Versionen

Aus E-Assessment-Wiki

(→Idealer Prozess) |

(→Angriffspunkte) |

||

| Zeile 109: | Zeile 109: | ||

=== Angriffspunkte === | === Angriffspunkte === | ||

| − | * Fremde Personen | + | * '''Fremde Personen''': Prüfungen sind i.d.R. Einzelleistungen, entsprechend sind ein Austausch mit anderen Prüflingen, die Weitergabe von Ergebnissen oder Rücksprache mit Experten zu vermeiden. |

| − | * Fremdhardware | + | * '''Fremdhardware''': Ebenso ist darauf zu achten, dass nur zugelassene Materialien eingesetzt werden. So können Vorlesungsaufzeichnungen oder Nachschlagewerke Lösungen vorweg nehmen, ebenso Mobiltelefone Rücksprache mit Experten ermöglichen oder Netbooks eine Online-Recherche ermöglichen. Gleiches gilt für elektronische Hilfsmittel wie Taschenrechner oder USB-Sticks, auf denen sich vorbereitete Lösungen befinden können. |

| − | * Fremdsoftware | + | * '''Fremdsoftware''': Auf einem Prüfungs-PC befinden sich i.d.R. typische Anwendungen des zugrunde liegenden Betriebssystems. Dazu gehören z.B. eine Dateiablage, in der man relevante Informationen hinterlegen hinterlegen kann, aber auch Chatprogramme zur Online-Kommunikation mit anderen, Twitter-Clients zur Veröffentlichung von Prüfungsaufgaben, Instant Messenger für Rückfragen an Experten, digitale Taschenrechner uvm. Zugriff auf entsprechende Software sollte eingeschränkt werden, um einen Austausch oder ähnliches zu vermeiden. |

| − | * Fremdserver | + | * '''Fremdserver''': Ebenso bieten die meisten Betriebssysteme Standard-Browser, mit denen Prüflinge auf das WWW zugreifen können. Hier ist dafür zu sorgen, dass nur Zugriff auf den Prüfungsserver möglich ist, um Recherchen in Online-Nachschlagewerken wie z.B. Wikipedia oder Messaging-Dienste wie ICQ bzw. Twitter zu verhindern. |

| − | * Fremd-Erfassung | + | * '''Fremd-Erfassung''': Prüfungsergebnisse und die dadurch möglichen Rückschlüsse auf die Qualität der Prüflinge können durchaus wirtschaftliche Begehrlichkeiten wecken. So wäre z.B. der Aufbau einer Absolventen-Schufa möglich, die späteren Arbeitgebern kostenpflichtig Informationen zu ihren Bewerbern bieten kann - entsprechende Auskunfteien versuchen die Arbeitsagenturen derzeit als ELENA aufzubauen. Im Sinne des Datenschutzes und der wirtschaftlichen Ausbeutung von Studierenden- bzw. Arbeitnehmerdaten ist dies auf jeden Fall zu verhindern. Weiterer Punkt ist die Selbstdarstellung via E-Portfolio oder auf den eigenen Profilseiten z.B. im Facebook. Hier ist abzuklären, inwiefern entsprechende Informationen veröffentlicht werden dürfen - automatisierte Veröffentlichung durch Zugriff Dritter auf das Prüfungsverwaltungssystem ist jedoch in jedem Fall auszuschließen. |

=== Lösungsansätze === | === Lösungsansätze === | ||

Version vom 21. Februar 2011, 11:53 Uhr

Inhaltsverzeichnis

Marktüberblick

| System (alphabetisch)

und bekannter Einsatzort |

E-Unterstützung von Prüfungs- | Hauptsächlich eingesetzt bei | Spezielle Hardware nötig? | ||||||

|---|---|---|---|---|---|---|---|---|---|

| Vorbereitung | Durchführung | Auswertung | Info | Auswahl | Formativ | Summativ | QS | ||

CASUS

|

+ | + | + | + | |||||

| CLIX Testing and Assessment | + | + | + | + | + | ||||

C-Test

|

+ | + | + | + | |||||

DoIT (Stud.IP)

|

+ | + (Peer Review) | + | ||||||

| EvaExam | + | auf Papierbogen | + (nach Scan) | + | + | ||||

EvaSys

|

+ | + (auch auf Papier) | + | + | + | ||||

HN Navigator

|

+ | + | + | + | |||||

Interactive Voting System

|

+ | + | + | ||||||

LON CAPA

|

+ | + | + | + | + | ||||

| mobiTED | + | + | + | ||||||

Online eXam (ILIAS)

|

+ | + | + | + | + | ||||

OpenMark (moodle)

|

+ | + | + | + | |||||

PowerVote TED-System

|

+ | + | + | ||||||

| Questionmark Perception | + | + | + | + | + | ||||

Q[kju:]-Exam (Codiplan)

|

+ | + | + | + | + | + | |||

| Respondus (WebCT) | + | + | + | + | + | ||||

| SAMigo (Sakai) | + | + | + | + | + | ||||

testMaker

|

+ | + | |||||||

TestStudio (LPLUS)

|

+ | + | + | + | |||||

Virtuelles Prüfungssystem (Stud.IP)

|

+ | + | + | + | + | ||||

Visopoly

|

+ | + | |||||||

| Vista Quiz (Blackboard/WebCT) | + | + | + | + | + | ||||

Adaptive Ansätze

- Adaptives Testen; die aufgeführten Systeme arbeiten derzeit ausschließlich mit MC-Fragen.

- Adaptive Fragen; aufgeführte Systeme stammen aus wissenschaftlichen Veröffentlichungen, befinden sich also im Experimentalstadium und liegen i.d.R. nur als Prototyp vor.

- CosyQTI

- iAdaptTest

Betrugssicherheit

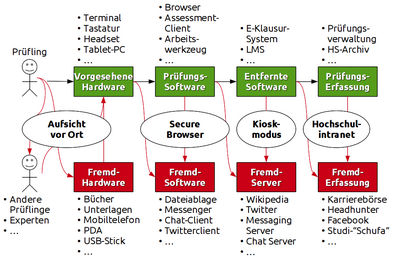

Idealer Prozess

- Prüfling arbeitet mit vorgesehener Hardware, z.B. Terminal, Tastatur, Headset etc.

- Hardware gestattet Zugriff auf lokale Prüfungssoftware, z.B. den Client eines Assessment-Systems, ein Arbeitsmittel oder einen Browser

- Lokale Software ermöglicht Zugang zum Prüfungsserver, auf dem sich z.B. E-Klausur-System oder ein Lernmanagementsystem mit entsprechender Funktionalität befindet

- Der Prüfungsserver übermittelt Aufzeichnungen an ein digitales Hochschularchiv und/oder Prüfungsergebnisse an ein Prüfungsverwaltungssystem

Angriffspunkte

- Fremde Personen: Prüfungen sind i.d.R. Einzelleistungen, entsprechend sind ein Austausch mit anderen Prüflingen, die Weitergabe von Ergebnissen oder Rücksprache mit Experten zu vermeiden.

- Fremdhardware: Ebenso ist darauf zu achten, dass nur zugelassene Materialien eingesetzt werden. So können Vorlesungsaufzeichnungen oder Nachschlagewerke Lösungen vorweg nehmen, ebenso Mobiltelefone Rücksprache mit Experten ermöglichen oder Netbooks eine Online-Recherche ermöglichen. Gleiches gilt für elektronische Hilfsmittel wie Taschenrechner oder USB-Sticks, auf denen sich vorbereitete Lösungen befinden können.

- Fremdsoftware: Auf einem Prüfungs-PC befinden sich i.d.R. typische Anwendungen des zugrunde liegenden Betriebssystems. Dazu gehören z.B. eine Dateiablage, in der man relevante Informationen hinterlegen hinterlegen kann, aber auch Chatprogramme zur Online-Kommunikation mit anderen, Twitter-Clients zur Veröffentlichung von Prüfungsaufgaben, Instant Messenger für Rückfragen an Experten, digitale Taschenrechner uvm. Zugriff auf entsprechende Software sollte eingeschränkt werden, um einen Austausch oder ähnliches zu vermeiden.

- Fremdserver: Ebenso bieten die meisten Betriebssysteme Standard-Browser, mit denen Prüflinge auf das WWW zugreifen können. Hier ist dafür zu sorgen, dass nur Zugriff auf den Prüfungsserver möglich ist, um Recherchen in Online-Nachschlagewerken wie z.B. Wikipedia oder Messaging-Dienste wie ICQ bzw. Twitter zu verhindern.

- Fremd-Erfassung: Prüfungsergebnisse und die dadurch möglichen Rückschlüsse auf die Qualität der Prüflinge können durchaus wirtschaftliche Begehrlichkeiten wecken. So wäre z.B. der Aufbau einer Absolventen-Schufa möglich, die späteren Arbeitgebern kostenpflichtig Informationen zu ihren Bewerbern bieten kann - entsprechende Auskunfteien versuchen die Arbeitsagenturen derzeit als ELENA aufzubauen. Im Sinne des Datenschutzes und der wirtschaftlichen Ausbeutung von Studierenden- bzw. Arbeitnehmerdaten ist dies auf jeden Fall zu verhindern. Weiterer Punkt ist die Selbstdarstellung via E-Portfolio oder auf den eigenen Profilseiten z.B. im Facebook. Hier ist abzuklären, inwiefern entsprechende Informationen veröffentlicht werden dürfen - automatisierte Veröffentlichung durch Zugriff Dritter auf das Prüfungsverwaltungssystem ist jedoch in jedem Fall auszuschließen.

Lösungsansätze

- Kontrolle vor Ort durch geschulte Aufsichten

- Voreinstellungen der Hardware, z.B. USB-Anschluss deaktivieren (um USB-Sticks mit vorbereiteten Lösungen zu vermeiden)

- Einschränken der Funktionalität des Prüfungssystems

- Installation nur der notwendigen Software

- Bereitstellen eines Secure Browsers für den Zugriff (z.B. Safe Exam Browser)

- Internetzugriff (z.B. auf externe Webseiten wie Wikipedia, Twittern von Prüfungsfragen) einschränken

- Chat zwischen Prüflingen (oder externen Experten) ausschließen

- Einschränken der Zugriffsmöglichkeiten

- Voreinstellung des Secure Browsers auf den Server des Prüfungssystems

- Einschränken der serverseitigen Möglichkeiten z.B. durch Aktivieren eines Kiosk-Modus im LMS während der Prüfung

- Vermeiden der Fremderfassung der Prüfungsergebnisse, z.B. durch Karrierebörsen, Headhunter, zur Darstellung auf eigenen Profilseiten oder für Informationsdienste zu Absolventen

- IT-Sicherheit herstellen nach IT-Grunschutzhandbuch

Konnektivität

- Im- und Export von Prüfungsfragen

- Standards wie IMS QTI

- Austauschbarkeit von und Recherche nach Fragepools

- evtl. Unterstützung von Lehrverbünden durch zentrale Repostories

- Einbettung in Hochschulsystemlandschaft

- Anbindung an Nutzerverwaltung zwecks Authentifizierung

- Anbindung an Prüfungsverwaltungssystem zwecks Import von Prüflingen und Export von Ergebnissen

Zuverlässigkeit der Systeme

- Störungsfreiheit, Strategien zur Pannenvermeidung (evtl. BSI Grundschutzhandbuch einbinden)

- Fehlertoleranz berücksichtigen (z.B. bei Buchstabendrehern, fehlerhaft festgelegten Wertebereichen, etc.)