Technik: Unterschied zwischen den Versionen

Aus E-Assessment-Wiki

(→Adaptive Ansätze) |

(→Betrugssicherheit) |

||

| Zeile 101: | Zeile 101: | ||

== Betrugssicherheit == | == Betrugssicherheit == | ||

[[Bild:E-Klausur-Sicherheit.png|thumb|400px|Sicherheit bei E-Klausuren, mgl. Angriffspunkte und Maßnahmen]] | [[Bild:E-Klausur-Sicherheit.png|thumb|400px|Sicherheit bei E-Klausuren, mgl. Angriffspunkte und Maßnahmen]] | ||

| − | + | ||

| − | * USB-Anschluss deaktivieren ( | + | === Idealer Prozess === |

| − | * Chat zwischen Prüflingen (oder externen Experten) ausschließen | + | # Prüfling arbeitet mit vorgesehener Hardware, z.B. Terminal, Tastatur, Headset etc. |

| − | * | + | # Hardware gestattet Zugriff auf lokale Prüfungssoftware, z.B. den Client eines Assessment-Systems, ein Arbeitsmittel oder einen Browser |

| − | * | + | # Lokale Software ermöglicht Zugang zum Prüfungsserver, auf dem sich z.B. E-Klausur-System oder ein Lernmanagementsystem mit entsprechender Funktionalität befindet |

| + | # Der Prüfungsserver übermittelt Aufzeichnungen und Ergebnisse an die Prüfungsverwaltung oder das digitale Hochschularchiv | ||

| + | |||

| + | === Angriffspunkte === | ||

| + | * Fremde Personen | ||

| + | * Fremdhardware | ||

| + | * Fremdsoftware | ||

| + | * Fremdserver | ||

| + | * Fremd-Erfassung | ||

| + | |||

| + | === Lösungsansätze === | ||

| + | * Kontrolle vor Ort durch geschulte Aufsichten | ||

| + | * Voreinstellungen der Hardware, z.B. USB-Anschluss deaktivieren (um USB-Sticks mit vorbereiteten Lösungen zu vermeiden) | ||

| + | * Einschränken der Funktionalität des Prüfungssystems | ||

| + | ** Installation nur der notwendigen Software | ||

| + | ** Bereitstellen eines Secure Browsers für den Zugriff (z.B. Safe Exam Browser) | ||

| + | ** Internetzugriff (z.B. auf externe Webseiten wie Wikipedia, Twittern von Prüfungsfragen) einschränken | ||

| + | ** Chat zwischen Prüflingen (oder externen Experten) ausschließen | ||

| + | * Einschränken der Zugriffsmöglichkeiten | ||

| + | ** Voreinstellung des Secure Browsers auf den Server des Prüfungssystems | ||

| + | * Einschränken der serverseitigen Möglichkeiten z.B. durch Aktivieren eines Kiosk-Modus im LMS während der Prüfung | ||

| + | * Vermeiden der Fremderfassung der Prüfungsergebnisse, z.B. durch Karrierebörsen, Headhunter, zur Darstellung auf eigenen Profilseiten oder für Informationsdienste zu Absolventen | ||

| + | * IT-Sicherheit herstellen nach IT-Grunschutzhandbuch | ||

== Konnektivität == | == Konnektivität == | ||

Version vom 21. Februar 2011, 10:32 Uhr

Inhaltsverzeichnis

Marktüberblick

| System (alphabetisch)

und bekannter Einsatzort |

E-Unterstützung von Prüfungs- | Hauptsächlich eingesetzt bei | Spezielle Hardware nötig? | ||||||

|---|---|---|---|---|---|---|---|---|---|

| Vorbereitung | Durchführung | Auswertung | Info | Auswahl | Formativ | Summativ | QS | ||

CASUS

|

+ | + | + | + | |||||

| CLIX Testing and Assessment | + | + | + | + | + | ||||

C-Test

|

+ | + | + | + | |||||

DoIT (Stud.IP)

|

+ | + (Peer Review) | + | ||||||

| EvaExam | + | auf Papierbogen | + (nach Scan) | + | + | ||||

EvaSys

|

+ | + (auch auf Papier) | + | + | + | ||||

HN Navigator

|

+ | + | + | + | |||||

Interactive Voting System

|

+ | + | + | ||||||

LON CAPA

|

+ | + | + | + | + | ||||

| mobiTED | + | + | + | ||||||

Online eXam (ILIAS)

|

+ | + | + | + | + | ||||

OpenMark (moodle)

|

+ | + | + | + | |||||

PowerVote TED-System

|

+ | + | + | ||||||

| Questionmark Perception | + | + | + | + | + | ||||

Q[kju:]-Exam (Codiplan)

|

+ | + | + | + | + | + | |||

| Respondus (WebCT) | + | + | + | + | + | ||||

| SAMigo (Sakai) | + | + | + | + | + | ||||

testMaker

|

+ | + | |||||||

TestStudio (LPLUS)

|

+ | + | + | + | |||||

Virtuelles Prüfungssystem (Stud.IP)

|

+ | + | + | + | + | ||||

Visopoly

|

+ | + | |||||||

| Vista Quiz (Blackboard/WebCT) | + | + | + | + | + | ||||

Adaptive Ansätze

- Adaptives Testen; die aufgeführten Systeme arbeiten derzeit ausschließlich mit MC-Fragen.

- Adaptive Fragen; aufgeführte Systeme stammen aus wissenschaftlichen Veröffentlichungen, befinden sich also im Experimentalstadium und liegen i.d.R. nur als Prototyp vor.

- CosyQTI

- iAdaptTest

Betrugssicherheit

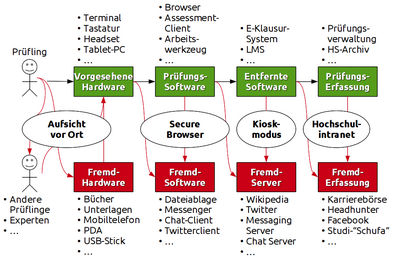

Idealer Prozess

- Prüfling arbeitet mit vorgesehener Hardware, z.B. Terminal, Tastatur, Headset etc.

- Hardware gestattet Zugriff auf lokale Prüfungssoftware, z.B. den Client eines Assessment-Systems, ein Arbeitsmittel oder einen Browser

- Lokale Software ermöglicht Zugang zum Prüfungsserver, auf dem sich z.B. E-Klausur-System oder ein Lernmanagementsystem mit entsprechender Funktionalität befindet

- Der Prüfungsserver übermittelt Aufzeichnungen und Ergebnisse an die Prüfungsverwaltung oder das digitale Hochschularchiv

Angriffspunkte

- Fremde Personen

- Fremdhardware

- Fremdsoftware

- Fremdserver

- Fremd-Erfassung

Lösungsansätze

- Kontrolle vor Ort durch geschulte Aufsichten

- Voreinstellungen der Hardware, z.B. USB-Anschluss deaktivieren (um USB-Sticks mit vorbereiteten Lösungen zu vermeiden)

- Einschränken der Funktionalität des Prüfungssystems

- Installation nur der notwendigen Software

- Bereitstellen eines Secure Browsers für den Zugriff (z.B. Safe Exam Browser)

- Internetzugriff (z.B. auf externe Webseiten wie Wikipedia, Twittern von Prüfungsfragen) einschränken

- Chat zwischen Prüflingen (oder externen Experten) ausschließen

- Einschränken der Zugriffsmöglichkeiten

- Voreinstellung des Secure Browsers auf den Server des Prüfungssystems

- Einschränken der serverseitigen Möglichkeiten z.B. durch Aktivieren eines Kiosk-Modus im LMS während der Prüfung

- Vermeiden der Fremderfassung der Prüfungsergebnisse, z.B. durch Karrierebörsen, Headhunter, zur Darstellung auf eigenen Profilseiten oder für Informationsdienste zu Absolventen

- IT-Sicherheit herstellen nach IT-Grunschutzhandbuch

Konnektivität

- Im- und Export von Prüfungsfragen

- Standards wie IMS QTI

- Austauschbarkeit von und Recherche nach Fragepools

- evtl. Unterstützung von Lehrverbünden durch zentrale Repostories

- Einbettung in Hochschulsystemlandschaft

- Anbindung an Nutzerverwaltung zwecks Authentifizierung

- Anbindung an Prüfungsverwaltungssystem zwecks Import von Prüflingen und Export von Ergebnissen

Zuverlässigkeit der Systeme

- Störungsfreiheit, Strategien zur Pannenvermeidung (evtl. BSI Grundschutzhandbuch einbinden)

- Fehlertoleranz berücksichtigen (z.B. bei Buchstabendrehern, fehlerhaft festgelegten Wertebereichen, etc.)