Sicherheit von E-Prüfungen: Unterschied zwischen den Versionen

(→Angriffspunkte) |

|||

| (5 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 3: | Zeile 3: | ||

== Idealer Prozess == | == Idealer Prozess == | ||

| + | Der Prüfungsprozess gliedert sich in verschiedene Schritte und Aufgaben. Daran sind unterschiedliche Systeme beteiligt, die sich untereinander austauschen. Jeder Systembruch ist aber gleichzeitig eine Angriffsfläche für mögliche Manipulationen. Die Abb. oben zeigt typische Schritte einer Prüfung auf mit möglichen Bedrohungen sowie Maßnahmen, um darauf zu reagieren. Diese Schritte sind nachfolgend kurz beschrieben. | ||

| + | |||

# Prüfling arbeitet mit vorgesehener Hardware, z.B. Terminal, Tastatur, Headset etc. | # Prüfling arbeitet mit vorgesehener Hardware, z.B. Terminal, Tastatur, Headset etc. | ||

# Hardware gestattet Zugriff auf lokale Prüfungssoftware, z.B. den Client eines Assessment-Systems, ein Arbeitsmittel oder einen Browser. | # Hardware gestattet Zugriff auf lokale Prüfungssoftware, z.B. den Client eines Assessment-Systems, ein Arbeitsmittel oder einen Browser. | ||

| Zeile 10: | Zeile 12: | ||

== Angriffspunkte == | == Angriffspunkte == | ||

| + | Jeder Schritt und jeder Systembruch des vorab beschriebenen Prozesses bieten Angriffsmöglichkeiten, die es zu berücksichtigen gilt. Nachfolgend sind einige davon kurz erläutert. | ||

| + | |||

* '''Fremde Personen''': Prüfungen sind i.d.R. Einzelleistungen, entsprechend sind Austausch mit anderen Prüflingen, Weitergabe von Ergebnissen oder Rücksprache mit Experten zu vermeiden. Zudem ist sicherzustellen, dass der richtige Prüfling jeweils die Eingaben vornimmt. | * '''Fremde Personen''': Prüfungen sind i.d.R. Einzelleistungen, entsprechend sind Austausch mit anderen Prüflingen, Weitergabe von Ergebnissen oder Rücksprache mit Experten zu vermeiden. Zudem ist sicherzustellen, dass der richtige Prüfling jeweils die Eingaben vornimmt. | ||

* '''Fremdhardware''': Ebenso ist darauf zu achten, dass nur zugelassene Materialien eingesetzt werden. So können Vorlesungsaufzeichnungen oder Nachschlagewerke Lösungen vorweg nehmen, ebenso Mobiltelefone Rücksprache mit Experten ermöglichen oder Netbooks eine Online-Recherche ermöglichen. Gleiches gilt für elektronische Hilfsmittel wie Taschenrechner oder USB-Sticks, auf denen sich vorbereitete Lösungen befinden können. | * '''Fremdhardware''': Ebenso ist darauf zu achten, dass nur zugelassene Materialien eingesetzt werden. So können Vorlesungsaufzeichnungen oder Nachschlagewerke Lösungen vorweg nehmen, ebenso Mobiltelefone Rücksprache mit Experten ermöglichen oder Netbooks eine Online-Recherche ermöglichen. Gleiches gilt für elektronische Hilfsmittel wie Taschenrechner oder USB-Sticks, auf denen sich vorbereitete Lösungen befinden können. | ||

| Zeile 22: | Zeile 26: | ||

** Bereinigen des Systems vor jeder Prüfung | ** Bereinigen des Systems vor jeder Prüfung | ||

** Installation nur der notwendigen Software | ** Installation nur der notwendigen Software | ||

| − | ** Bereitstellen eines sicheren Browsers für den Zugriff, z.B. | + | ** Bereitstellen eines sicheren Browsers für den Zugriff, z.B. mit |

| + | *** [http://www.kioware.com/ Kioware] | ||

*** [http://www.safeexambrowser.org Safe Exam Browser] | *** [http://www.safeexambrowser.org Safe Exam Browser] | ||

*** [http://www.kace.com/products/freetools/secure-browser Secure Browser von Dell] | *** [http://www.kace.com/products/freetools/secure-browser Secure Browser von Dell] | ||

| Zeile 38: | Zeile 43: | ||

* [[Zuverlässigkeit der Systeme]] | * [[Zuverlässigkeit der Systeme]] | ||

* [[Konnektivität|Anbindung an weitere Hochschulsysteme]] | * [[Konnektivität|Anbindung an weitere Hochschulsysteme]] | ||

| + | |||

| + | == Literatur == | ||

| + | * Lex Sietses: ''Assessment Security Selection Model - Tool for choosing a safe type of digital assessment'', SURF.net, 2016, [https://www.surf.nl/binaries/content/assets/surf/en/knowledgebase/2016/assessment-security-selection-model_web.pdf Download als PDF] | ||

{{Technik}} | {{Technik}} | ||

Aktuelle Version vom 31. Oktober 2016, 08:22 Uhr

Es gibt verschiedene Einsatzszenarien, die Auswirkung auf den weiteren Studienverlauf haben. So kann ein Studium bei mehrmaligem Scheitern einer elektronischen Klausur im schlimmsten Fall beendet sein; oder ein Kandidat kann beim Scheitern an einem Zulassungstest evtl. gar kein Studium beginnen. Aus dem Grund stellen Hochschulen hohe Anforderungen an Rechtssicherheit und Validität solcher Prüfungen. Dazu gehört, Täuschungsversuche zu vermeiden bzw. das Sicherheitskonzept an den Einsatz neuer Medien anzupassen.

Inhaltsverzeichnis

Idealer Prozess

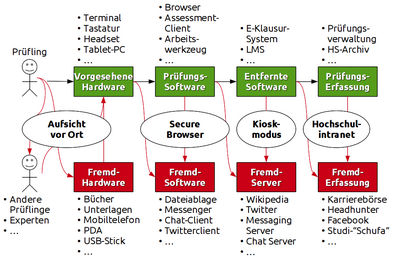

Der Prüfungsprozess gliedert sich in verschiedene Schritte und Aufgaben. Daran sind unterschiedliche Systeme beteiligt, die sich untereinander austauschen. Jeder Systembruch ist aber gleichzeitig eine Angriffsfläche für mögliche Manipulationen. Die Abb. oben zeigt typische Schritte einer Prüfung auf mit möglichen Bedrohungen sowie Maßnahmen, um darauf zu reagieren. Diese Schritte sind nachfolgend kurz beschrieben.

- Prüfling arbeitet mit vorgesehener Hardware, z.B. Terminal, Tastatur, Headset etc.

- Hardware gestattet Zugriff auf lokale Prüfungssoftware, z.B. den Client eines Assessment-Systems, ein Arbeitsmittel oder einen Browser.

- Lokale Software ermöglicht Zugang zum Prüfungsserver, auf dem sich z.B. E-Klausur-System oder ein Lernmanagementsystem mit entsprechender Funktionalität befindet.

- Der Prüfungsserver übermittelt Aufzeichnungen an ein digitales Hochschularchiv und/oder Prüfungsergebnisse an ein Prüfungsverwaltungssystem.

Eine Beschreibung verschiedener Aktivitäten innerhalb des Prüfungsprozesses sowie Beispielprozesse unterschiedlicher Hochschulen sind im Bereich Organisation und Durchführung zu finden.

Angriffspunkte

Jeder Schritt und jeder Systembruch des vorab beschriebenen Prozesses bieten Angriffsmöglichkeiten, die es zu berücksichtigen gilt. Nachfolgend sind einige davon kurz erläutert.

- Fremde Personen: Prüfungen sind i.d.R. Einzelleistungen, entsprechend sind Austausch mit anderen Prüflingen, Weitergabe von Ergebnissen oder Rücksprache mit Experten zu vermeiden. Zudem ist sicherzustellen, dass der richtige Prüfling jeweils die Eingaben vornimmt.

- Fremdhardware: Ebenso ist darauf zu achten, dass nur zugelassene Materialien eingesetzt werden. So können Vorlesungsaufzeichnungen oder Nachschlagewerke Lösungen vorweg nehmen, ebenso Mobiltelefone Rücksprache mit Experten ermöglichen oder Netbooks eine Online-Recherche ermöglichen. Gleiches gilt für elektronische Hilfsmittel wie Taschenrechner oder USB-Sticks, auf denen sich vorbereitete Lösungen befinden können.

- Fremdsoftware: Auf einem Prüfungs-PC befinden sich i.d.R. typische Anwendungen des zugrunde liegenden Betriebssystems. Dazu gehören z.B. eine Dateiablage, in der man relevante Informationen hinterlegen hinterlegen kann, aber auch Chatprogramme zur Online-Kommunikation mit anderen, Twitter-Clients zur Veröffentlichung von Prüfungsaufgaben, Instant Messenger für Rückfragen an Experten, digitale Taschenrechner uvm. Zugriff auf entsprechende Software sollte eingeschränkt werden, um einen Austausch oder ähnliches zu vermeiden.

- Fremdserver: Ebenso bieten die meisten Betriebssysteme Standard-Browser, mit denen Prüflinge auf das WWW zugreifen können. Hier ist dafür zu sorgen, dass nur Zugriff auf den Prüfungsserver möglich ist, um Recherchen in Online-Nachschlagewerken wie z.B. Wikipedia oder Messaging-Dienste wie ICQ bzw. Twitter zu verhindern.

- Fremd-Erfassung: Prüfungsergebnisse und die dadurch möglichen Rückschlüsse auf "Einstellbarkeit" von Prüflingen können Begehrlichkeiten wecken. So wäre z.B. der Aufbau einer Absolventen-Schufa möglich, die späteren Arbeitgebern kostenpflichtig Informationen zu ihren Bewerbern bietet Im Sinne des Datenschutzes und der wirtschaftlichen Ausbeutung von Studierendendaten ist dies jedoch fragwürdig. Anders liegt der Fall hingegen bei einer Selbstdarstellung der Prüflinge via E-Portfolio oder auf Profilseiten z.B. bei Facebook. Hier ist abzuklären, inwiefern solche Informationen veröffentlicht werden dürfen. Automatisierte Veröffentlichung durch Zugriff Dritter auf das Prüfungsverwaltungssystem ist jedoch in jedem Fall auszuschließen.

Lösungsansätze

- Kontrolle vor Ort durch geschulte Aufsichten

- Voreinstellungen der Hardware, z.B. USB-Anschluss deaktivieren (um USB-Sticks mit vorbereiteten Lösungen zu vermeiden)

- Einschränken der Funktionalität des Prüfungssystems

- Bereinigen des Systems vor jeder Prüfung

- Installation nur der notwendigen Software

- Bereitstellen eines sicheren Browsers für den Zugriff, z.B. mit

- Internetzugriff (z.B. auf externe Webseiten wie Wikipedia, Twittern von Prüfungsfragen) einschränken

- Chat zwischen Prüflingen (oder externen Experten) ausschließen

- Einschränken der Zugriffsmöglichkeiten

- Voreinstellung des Secure Browsers auf den Server des Prüfungssystems

- Einschränken der serverseitigen Möglichkeiten z.B. durch Aktivieren eines Kiosk-Modus im LMS während der Prüfung

- Vermeiden der Fremderfassung der Prüfungsergebnisse, z.B. durch Karrierebörsen, Headhunter, zur Darstellung auf eigenen Profilseiten oder für Informationsdienste zu Absolventen

- Für allgemeine IT-Sicherheit sorgen, wie z.B. im IT-Grundschutz-Katalog des BSI beschrieben

Weiterführende Informationen

Literatur

- Lex Sietses: Assessment Security Selection Model - Tool for choosing a safe type of digital assessment, SURF.net, 2016, Download als PDF